No primeiro semestre de 2021, a ação dos hackers contra empresas brasileiras cresceu 220%. Empresas de pequeno e grande porte precisam dar atenção aos diferentes tipos de ataques cibernéticos que têm ocorrido.

Neste post, vamos apresentar a você os 7 tipos de ataques mais comuns e explicar como preveni-los, mantendo a infraestrutura de TI da empresa segura, bem como dados sensíveis do negócio. Confira:

1. Phishing

O Brasil é o país com o maior número de vítimas de phishing; uma estratégia muito utilizada por golpistas para obter acesso a dados confidenciais como logins e senhas.

Ainda que a maioria das pessoas tenha sido vítima desse tipo de ataque cibernético em contextos pessoais, 25% dos ataques ocorreram no contexto profissional.

O phishing tem esse nome em referência à palavra fishing ou pescaria. Nesse tipo de ataque cibernético, os criminosos “jogam uma isca” para tentar fisgar um internauta que não percebe que está prestes a cair em uma armadilha.

Essas armadilhas chegam em forma de e-mails, mensagens de WhatsApp e outras muito convincentes que acabam por direcionar a sites maliciosos.

Para se prevenir, vale buscar um anti-spam e a Prolinx recomenda que você aposte na solução da Sophos ou do Office 365.

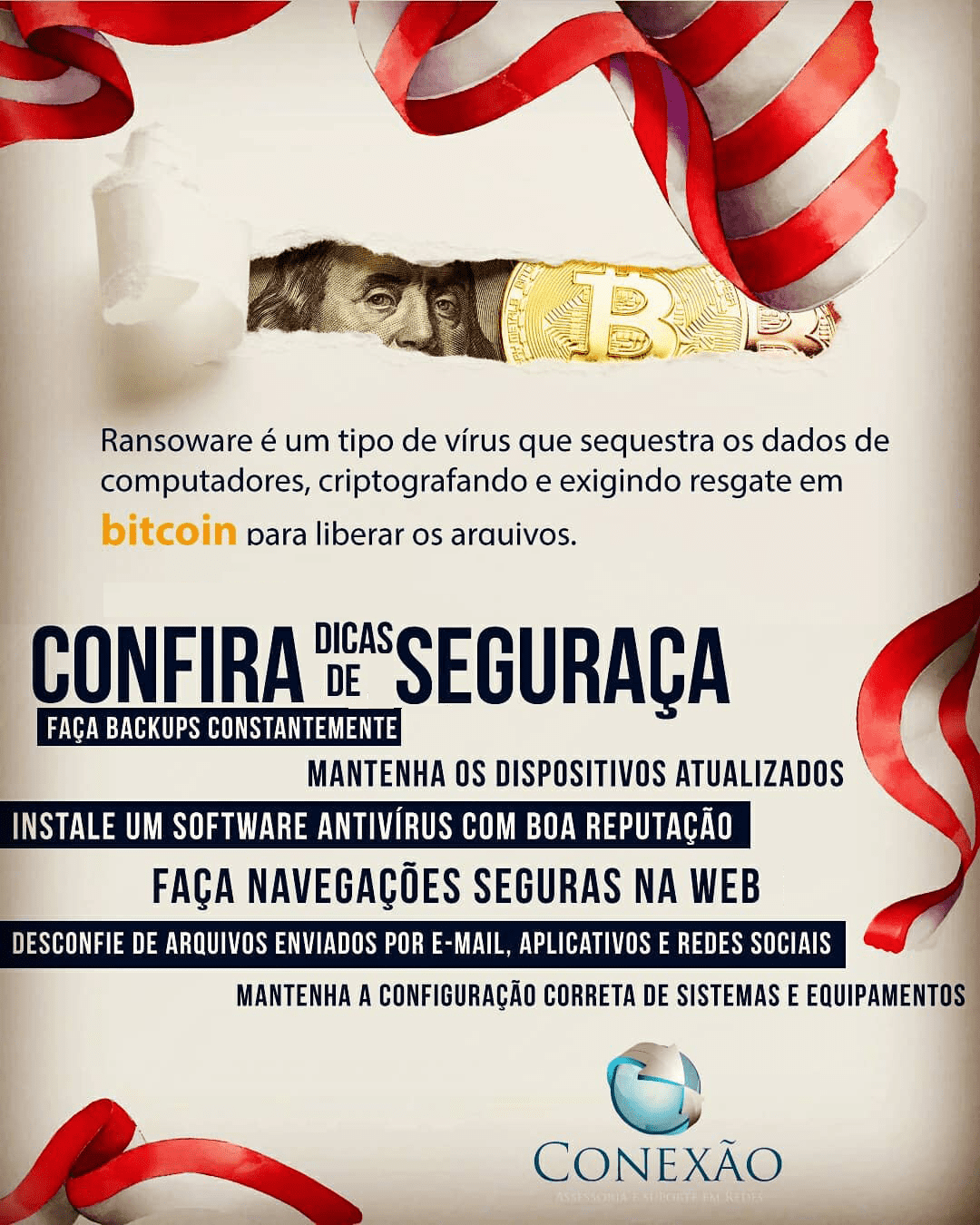

2. Ransomware

O ransomware é o “malware sequestrador”, aquele que sequestra dados sensíveis e pede resgate para devolvê-los.

Só até junho de 2021, esse tipo de ataque cibernético registrou aumento de 92%. Isso preocupa porque o prejuízo não existe somente se a empresa paga o resgate e não recebe os dados de volta ― aliás, nem é aconselhável fazer esse pagamento.

O ransomware pode deixar a empresa inoperante por vários dias, o que prejudica toda sua operação. Para se proteger, além de boas ferramentas, é importante manter o ambiente atualizado e seguindo boas práticas de configuração.

3. DDoS Attack

Um ataque DDoS tem por objetivo “esgotar os recursos utilizados por uma rede, aplicativo ou serviço, tornando-o inacessível para os usuários”.

Atualmente, essa é uma das principais ameaças ao pleno funcionamento dos sistemas de uma organização.

Só no primeiro semestre de 2021, os cibercriminosos lançaram mais de 5,4 milhões desse tipo de ataque cibernético, uma atuação massiva que serve de exemplo dos pontos de atenção relacionados ao crescimento do trabalho remoto.

4. Port Scanning Attack

O Port Scanning Attack é um tipo de ataque cibernético realizado por um malware programado para fazer uma varredura em busca de vulnerabilidades que possam ser exploradas.

Uma vez que a vulnerabilidade no servidor da empresa é encontrada, o sistema pode ser danificado e informações podem ser roubadas.

5. Cavalo de Troia

O Trojan Horse tem esse nome justamente por ser uma ameaça que parece um programa legítimo e, por isso, obtém permissão do usuário para atuar.

Esse tipo de ataque cibernético existe há bastante tempo, mas isso não impede que sigam fazendo ‘vítimas’. Para você ter uma ideia, o AgentTesla é conhecido desde 2014 ― funciona como keylogger e ladrão de senhas ― e segue por aí.

6. Ataques de força bruta

O ataque de força bruta é uma estratégia de invasão baseada em tentativa e erro. Apesar de ser um método antigo, segue como um tipo de ataque cibernético comum porque pode ser feito de forma rápida e eficiente.

Os hackers usam ferramentas desenvolvidas para tentar descobrir nomes de usuário e senhas e, assim, tentar descobrir também chaves criptográficas, invadir contas e roubar dados.

7. Cryptojacking

O cryptojacking é um ataque que tem por objetivo usar o dispositivo da vítima para minerar criptomoedas, explorando a capacidade do computador ou qualquer outro aparelho conectado à internet, podendo deixá-lo lento.

Como se prevenir dos diversos tipos de ataques cibernéticos

Agora que você já sabe quais são os tipos de ataques cibernéticos mais comuns, avancemos para as estratégias de prevenção que sua empresa deve buscar.

Firewall

Há tempos, o firewall é considerado um dispositivo básico de proteção para organizações. Hoje em dia, buscar uma solução mais avançada (NGFW), como o Sophos XG é o mais indicado.

Atuando na proteção do perímetro de redes privadas, quando configurada corretamente, essa ferramenta funciona como uma camada de proteção extra contra tentativas de ataque.

Gerenciamento De Logs

O registro e, mais importante, a gestão de log são grandes aliados da TI para evitar os diferentes tipos de ataques cibernéticos que ameaçam uma empresa. A ideia é:

- identificar a causa inicial dos problemas de segurança;

- monitorar a atividade de cada usuário;

- impedir que violações de dados ocorram;

- garantir que os requisitos de conformidade regulamentar sejam seguidos.

Vale saber é possível reconhecer ameaças e fraudes automaticamente com o gerenciamento de logs . O uso de soluções automatizadas permite que a TI seja comunicada em tempo real de possíveis ameaças para responder a elas rapidamente.

Conexão VPN

O serviço de Conexão Segura estabelecido por meio de uma conexão VPN cria um ambiente virtual seguro para o trabalho, mesmo quando o acesso às aplicações corporativas são feitas a partir de uma rede doméstica.

Essa solução se torna especialmente importante quando a organização tem trabalhadores remotos e a troca de dados sensíveis acontece com frequência.

Nesse ambiente privado, as chances da empresa sofrer com algum tipo de ataque cibernético se reduzem, facilitando também a atuação da própria TI.

Pentest

Se um dos tipos de ataques cibernéticos busca por vulnerabilidades ― é o caso do Port Scanning Attack, como vimos ― uma das soluções faz o mesmo, mas visando sua correção.

O Pentest e a Análise de Vulnerabilidades são estratégias preventivas e corretivas que visam justamente eliminar possíveis brechas de segurança que podem ser exploradas pelos criminosos.

Gestão De Vulnerabilidades

Por último, mas não menos importante, está a gestão de vulnerabilidades. Isso porque novas brechas surgem naturalmente e, assim, o ideal é que exista uma vigilância constante.

A gestão de vulnerabilidades funciona como uma central completa de gerenciamento de risco, capaz de monitorar, coletar, identificar, correlacionar e analisar eventos em tempo real, em fontes distintas.

Engloba recursos SIEM (Security Information and Event Management) e SOC (Security Operations Center) para garantir que essa gestão ocorra de forma contínua.

Assim, à medida que os ataques se tornam mais sofisticados e intensos, a empresa se mantém protegida dia após dia.

Conclusão

Fica evidente que a resposta a ameaças cada vez mais sofisticadas requer a adoção de medidas certeiras e ações robustas também.

A TI de uma empresa pode não ser capaz de prevenir os principais tipos de ataque continuamente por conta própria. Sem um nível avançado de maturidade de gestão, o setor seria engolido por essa única tarefa.

Sendo assim, pode ser interessante à organização recorrer à terceirização das soluções de segurança, contando com o apoio de uma equipe externa terceirizada.